Direct Message Injection (DMI) für Microsoft 365/Entra einrichten

Mit Direct Message Injection (DMI) können simulierte Phishing-Mails direkt in die Posteingänge der Nutzer gelangen. Dies geschieht über eine sichere Verbindung mit der Microsoft Graph API. Somit ist im Gegensatz zur herkömmlichen SMTP-Zustellung kein IP-basiertes Whitelisting mehr benötigt, was den Ablauf schneller und verlässlicher macht.

Voraussetzungen / Wer kann DMI nutzen?

Sie können DMI nutzen, wenn Ihre Organisation die folgenden Bedingungen erfüllt:

Ihre Postfächer sind vollständig auf Microsoft 365 Exchange Online gehostet.

Alle Nutzer, die die Simulations-Mails erhalten, befinden sich in einem einzigen Microsoft 365-Mandanten.

Alle E-Mail-Domains werden von Ihrer Organisation verwaltet.

Einschränkungen

DMI wird in den folgenden Fällen nicht unterstützt:

Sie verwenden einen lokalen (on-premise) Exchange-Server oder ein hybrides Setup.

Nutzer sind auf mehrere Microsoft 365-Mandanten verteilt.

Sie verwenden Domains, die nicht von Ihrer Organisation verwaltet werden (z.B.,

@hotmail.com).

DMI fügt E-Mails direkt in ein Postfach ein und umgeht dadurch Standardfilter bei der Zustellung.

Sicherheitstools, die nach der Zustellung eingreifen, wie beispielsweise Microsoft Defender, werden diese E-Mails allerdings trotzdem vearbeiten. Alle Tools dieser Art müssen also weiterhin so konfiguriert werden, dass unsere Simulations-Mails nicht in die Quarantäne verschoben oder anderweitig markiert werden.

Defender ist in den folgenden Microsoft-Abos enthalten:

Office 365 E5,

Microsoft 365 E5 Security

Microsoft 365 E5 enthält Microsoft Defender für Office P2-Lizenzen

Microsoft 365 Business Premium enthält Microsoft Defender für Office 365 P1-Lizenzen.

Mehr Details finden Sie hier.

Vorteile von DMI

Verbesserte E-Mail-Zustellung: Bei herkömmlicher SMTP-Zustellung kann es passieren, dass Simulations-Mails von Spamfiltern abgefangen oder in die Quarantäne verschoben werden. DMI umgeht diese Filter, da die E-Mails direkt über eine sichere API-Verbindung zugestellt werden und somit verlässlich in den Postfächern ankommen.

Einfacheres Whitelisting & weniger Wartung: Sie müssen sich nicht mehr um die IP-Adressliste und mögliche Änderungen beim Whitelisting kümmern. Mit DMI müssen Sie lediglich unserer Azure Enterprise-App Zugriff gewähren, was Ihnen eine effektivere Kontrolle des Systemzugriffs ermöglicht.

Schnellere Einrichtung: Der Einrichtungsprozess ist schneller, da er die Abhängigkeit von Ihrem IT-Team bezüglich Änderungen an Mailservern reduziert. So können Sie Ihr Awareness-Programm schneller zu starten.

Schritt 1: SoSafe mit Microsoft Entra ID verbinden

Melden Sie sich im SoSafe Manager an.

Gehen Sie zu Einstellungen / Integrationen.

Gehen Sie zu der Karte Microsoft 365 DMI und wählen dort Verbinden aus.

Wenn Sie diese Option nicht sehen, kontaktieren Sie bitte Ihren Customer Success Manager.

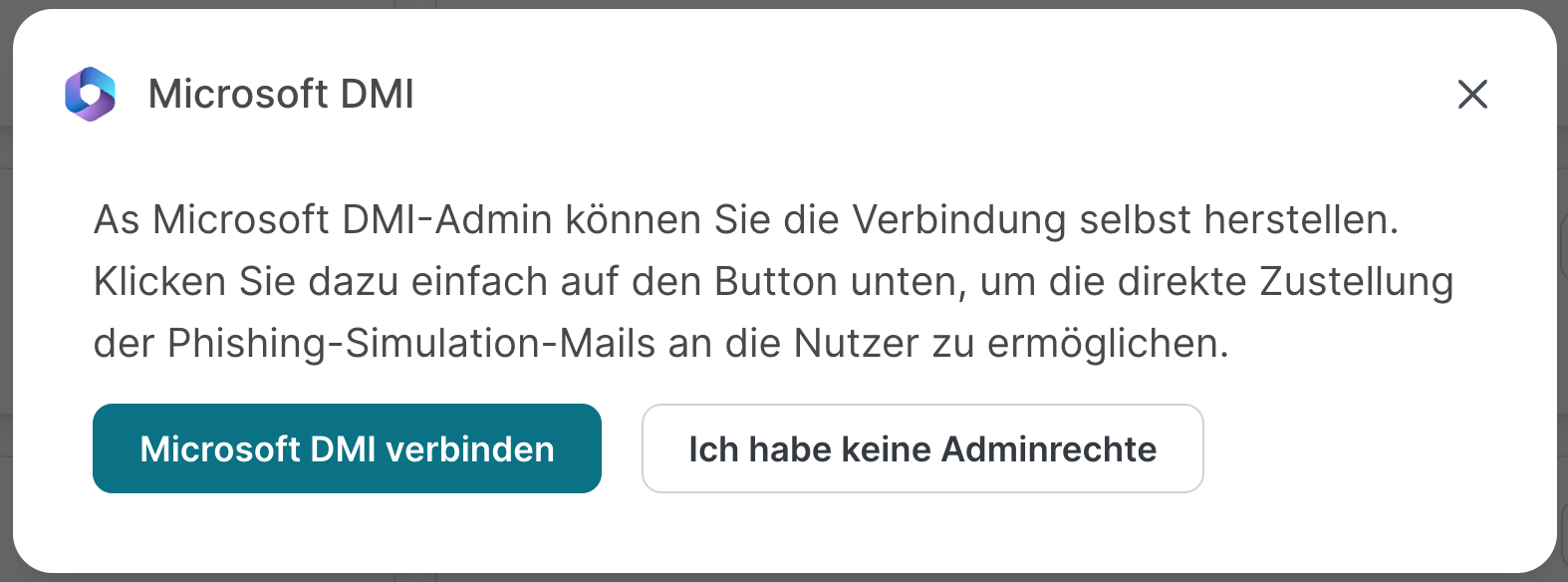

Wählen Sie in dem Dialogfenster, das nun erscheint, die passende Option:

Falls Sie Adminrechte für Microsoft Entra haben:

Wählen Sie Microsoft DMI verbinden aus. Ein Loginfenster von Microsoft wird erscheinen.

Melden Sie sich mit Ihrem Microsoft-Admin-Account an.

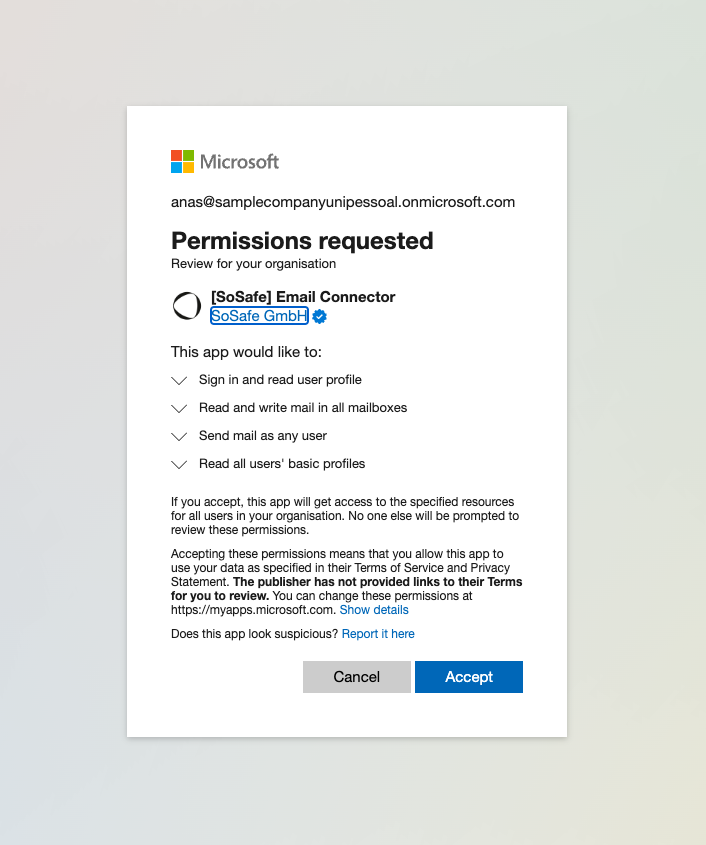

Überprüfen Sie die erforderlichen Berechtigungen für die Anwendung SoSafe Email Connector.

Wählen Sie Accept aus, um die Verbindung zu autorisieren.

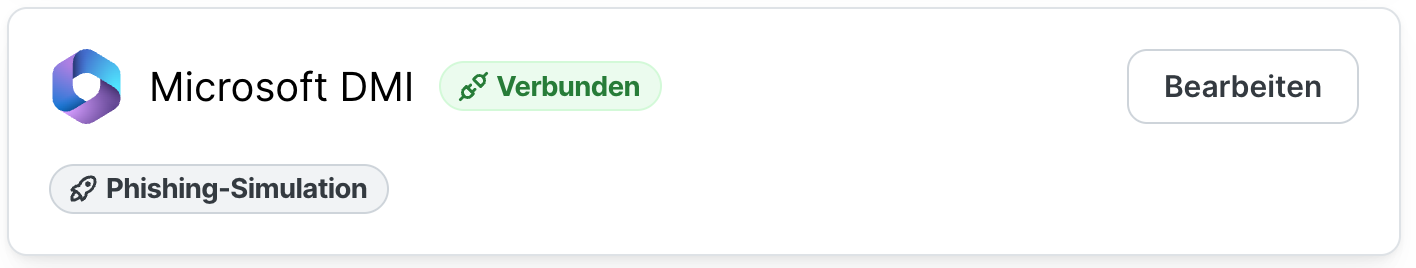

Sobald die Verbindung erfolgreich hergestellt wurde, wird im SoSafe Manager der grüne Statusindikator “Verbunden” angezeigt.

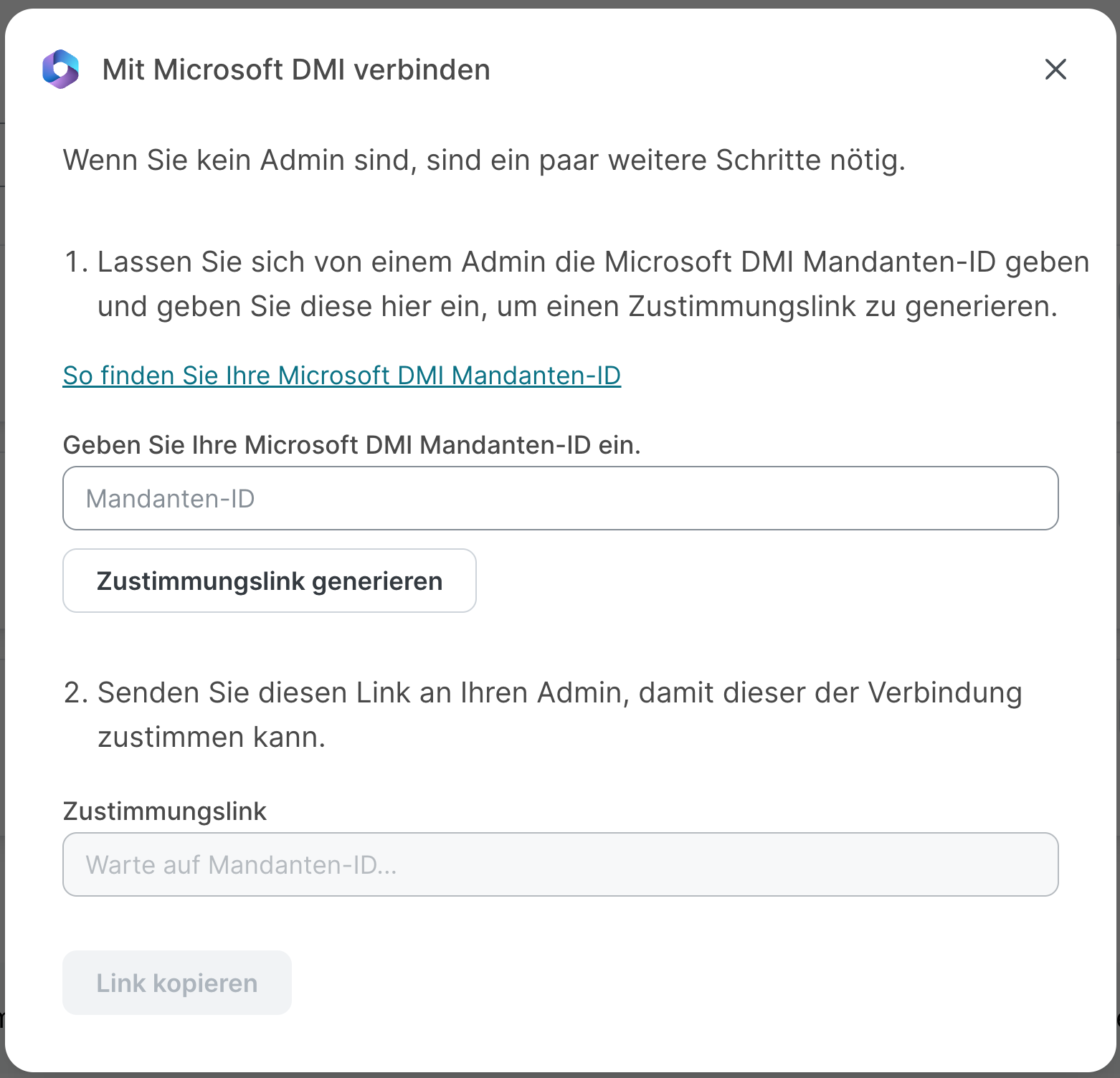

Falls Sie keine Adminrechte haben:

Wählen Sie Ich hab keine Adminrechte aus.

Fragen Sie den Microsoft Entra-Admin Ihrer Organisation nach der Mandanten-ID.

Tragen Sie die Mandanten-ID in dem entsprechenden Feld ein und wählen Sie Zustimmungslink generieren aus.

Wählen Sie Link kopieren aus und senden Sie diesen Link an Ihren Microsoft Entra-Admin. Dieser kann nun die Verbindung autorisieren.

Wichtig: Wenn der Admin die Autorisierung genehmigt hat, müssen Sie einmalig die Seite Einstellungen / Integrationen im Manager aufrufen. Sie müssen nichts tun, aber der Besuch der Seite initialisiert die Verbindung.

Step 2: Testen der Integration

Um sicherzustellen, dass DMI ordnungsgemäß funktioniert, senden Sie eine Testmail:

Gehen Sie im SoSafe Manager zu der Seite Einstellungen / Integrationen.

Gehen Sie zu der Karte Microsoft 365 DMI und wählen dort Bearbeiten aus.

Geben Sie eine E-Mail-Adresse ein, die Teil Ihres Microsoft-Mandanten ist.

Wählen Sie Testmail senden aus.

Schauen Sie in den Posteingang des Testkontos. Sie sollten eine Test-Phishing-Mail erhalten.

Gehen Sie im Manager zu der Seite E-Mails > Mail-Log und schauen Sie nach, ob die E-Mail den Status “Zugestellt” haben. Falls keine Testmail angekommen ist, trennen Sie die Integration und folgen Sie der Anleitung zur Einrichtung erneut. Falls dies nicht hilft, sprechen Sie Ihren Customer Success Manager an.

Wir empfehlen außerdem, dieser Anleitung zu folgen, um Warnungen vor unsicheren Links für SoSafe-E-Mails zu entfernen: Sichere Links einrichten (Microsoft Defender)

So trennen Sie die DMI-Integration

Wenn Sie DMI deaktivieren möchten, können Sie dies im SoSafe Manager tun.

Gehen Sie im SoSafe Manager zu Einstellungen / Integrationen.

Suchen Sie die Karte Microsoft 365 DMI und wählen Sie Bearbeiten.

Wählen Sie Trennen.

Wichtig: Dies entfernt nur die Verbindung von SoSafe-Seite. Um die Berechtigungen vollständig zu widerrufen, muss ein Microsoft Entra-Admin die SoSafe-App aus dem Entra ID-Dashboard manuell entfernen.

Welche Berechtigungen benötigt SoSafe in Microsoft Entra ID?

SoSafe benötigt zwei Berechtigungen, um simulierte Phishing-E-Mails über DMI zuzustellen:

user.readbasic.all: Ermöglicht SoSafe das Lesen grundlegender Benutzerprofile innerhalb von Microsoft Entra ID.

mail.readwrite: Ermöglicht SoSafe die Identifizierung von Posteingangsstandorten und das korrekte Injizieren von Phishing-Simulationen.

Für weitere Unterstützung kontaktieren Sie bitte den SoSafe-Support oder Ihren Customer Success Manager.

Troubleshooting & Support

Testmail nicht erhalten

Wenn die Test-E-Mail nicht im Posteingang erscheint, überprüfen Sie Folgendes:

Stellen Sie sicher, dass die E-Mail-Adresse des Empfängers existiert und in Ihrem Mandanten aktiv ist.

Stellen Sie sicher, dass alle erforderlichen API-Berechtigungen oder OAuth-Berechtigungen während der Einrichtung erteilt wurden.

Überprüfen Sie Ihre Microsoft Defender for Office 365-Richtlinien, um sicherzustellen, dass sie die Simulations-E-Mails nicht erfassen oder in Quarantäne verschieben.

Navigieren Sie im Manager zu E-Mails / Mail-Log und prüfen Sie, ob die E-Mail als “Zugestellt” und nicht als “Abgelehnt” oder “Fehlgeschlagen” markiert ist.

Alternative: SMTP-Zustellung

Wenn die Verwendung von DMI aufgrund technischer Einschränkungen oder internen Richtlinien nicht möglich ist, können Sie weiterhin unser traditionelles IP-basiertes Whitelisting für die E-Mail-Zustellung verwenden. Ihr Implementation Manager kann Ihnen bei dieser Einrichtung helfen. Weitere Informationen finden Sie auch in unserer Knowledge Base: https://de.support.sosafe.de/adok/microsoft-365-allgemeine-informationen-whitelistin#Microsoft365-Whitelisting/DMI-Schritt-f%C3%BCr-Schritt-AnleitungklassischesWhitelisting