SCIM: Einrichtung der Microsoft Entra ID - Anbindung

Zur Anbindung von Active Directories bietet SoSafe eine Schnittstelle nach SCIM2-Standard an. User und Gruppen können dabei zwischen Microsoft Entra ID und SoSafe synchronisiert werden. Dazu gleicht Microsoft die Daten bei sich und SoSafe ab und sendet Updates an unsere Schnittstelle. Welche User, Gruppen und Daten genau geteilt werden, kann in Microsoft Entra ID und im SoSafe Manager konfiguriert werden.

Über Azure „Unternehmensanwendungen“ ist es möglich, unsere Schnittstelle einzurichten.

Diese ist als Unternehmensanwendung im Microsoft Entra Gallery unter dem Namen "SoSafe" gelistet.

Unterstützte Funktionen:

Erstellen von Benutzern und Gruppen bei SoSafe

Entfernen von Benutzern und Gruppen bei SoSafe

Synchronisieren von Benutzern und Gruppen bei SoSafe

Bereitstellen von Gruppen und Gruppenmitgliedschaft bei SoSafe

Listung im Microsoft Entra Gallery

Aktuell noch nicht unterstützte Funktionen

Verschachtelte Gruppen

Voraussetzungen

Einen Microsoft Entra ID-Mandanten

Ein Benutzerkonto in Microsoft Entra ID mit der Berechtigung für die Konfiguration der Unternehmensapplikation für SoSafe

Ein Administratorkonto bei SoSafe

Die Mandanten-URL und Access-Token erhalten Sie später bei uns im Manager, diese werden noch manuell erstellt

Vorbereitung

Bitte teilen Sie Ihrer/m unterstützenden Implementation Manager/in Ihre Tenant ID mit

Bitte teilen Sie Ihrer/m unterstützenden Implementation Manager/in mit, ob Sie Ihre Nutzerinnen und Nutzer mithilfe von Azure Sicherheitsgruppen oder mithilfe eines Attributes gruppieren wollen. Wir empfehlen die Verwendung von Sicherheitsgruppen.

Einrichtungsanleitung

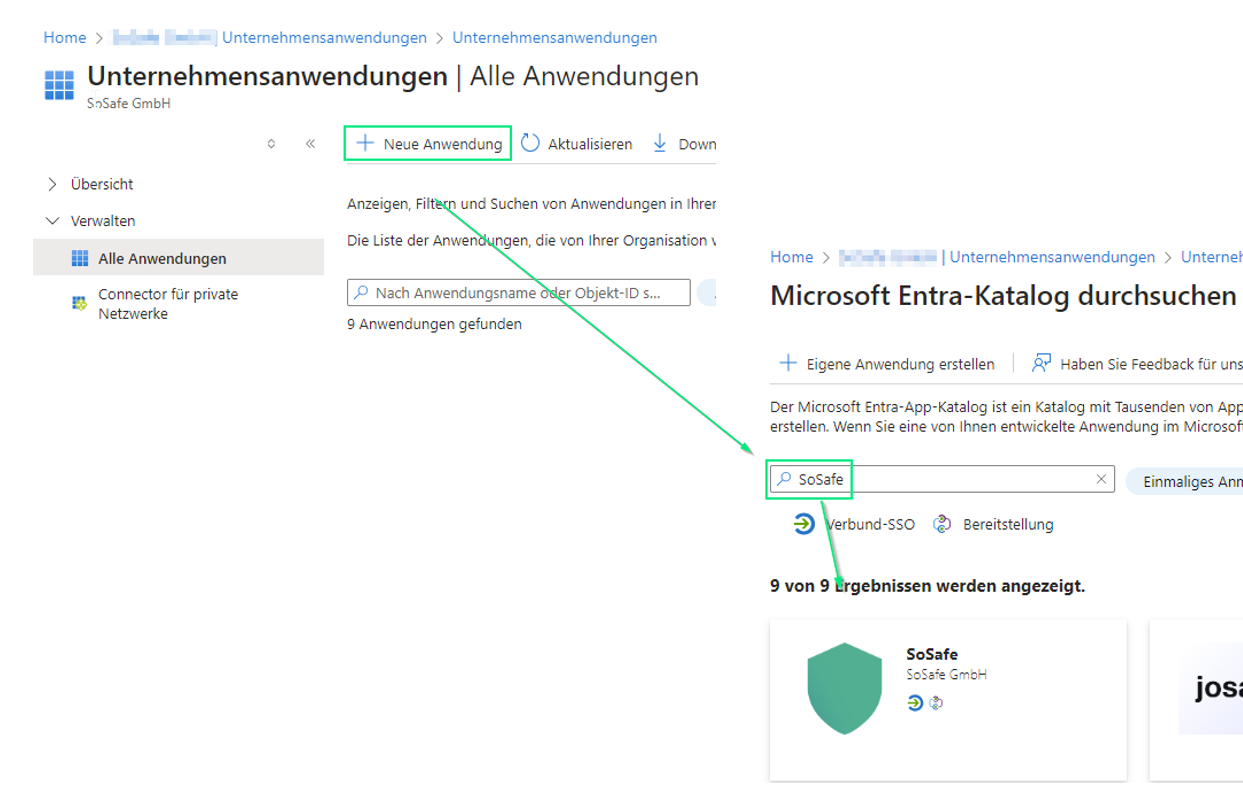

Schritt 1: „SoSafe Anwendung erstellen“

Melden Sie sich im Azure-Portal an. Wählen Sie Unternehmensanwendungen und dann Alle Anwendungen. Wählen Sie hier Neue Anwendung aus und suchen Sie die SoSafe App aus dem Katalog.

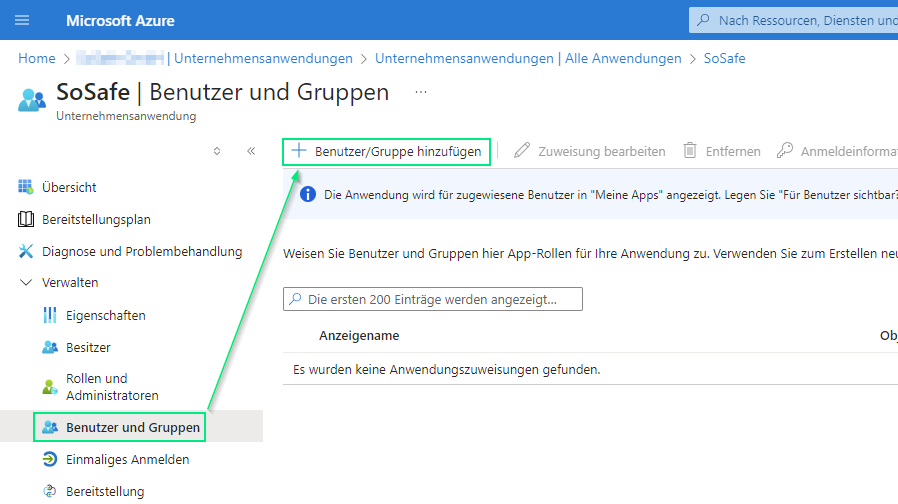

Schritt 2: Zuweisen von Benutzern und Gruppen

Fügen Sie Benutzer und Gruppen, die Sie synchronisieren möchten, zur Anwendung hinzu.

Empfehlung: Fangen Sie klein an. Testen Sie die Bereitstellung mit einer kleinen Gruppe von Benutzern und Gruppen, bevor Sie diese für alle freigeben. Wenn der Bereitstellungsbereich auf zugewiesene Benutzer und Gruppen festgelegt ist, können Sie dies durch Zuweisen von einem oder zwei Benutzern oder Gruppen zur App kontrollieren. Ist der Bereich auf alle Benutzer und Gruppen festgelegt, können Sie einen attributbasierten Bereichsfilter angeben.

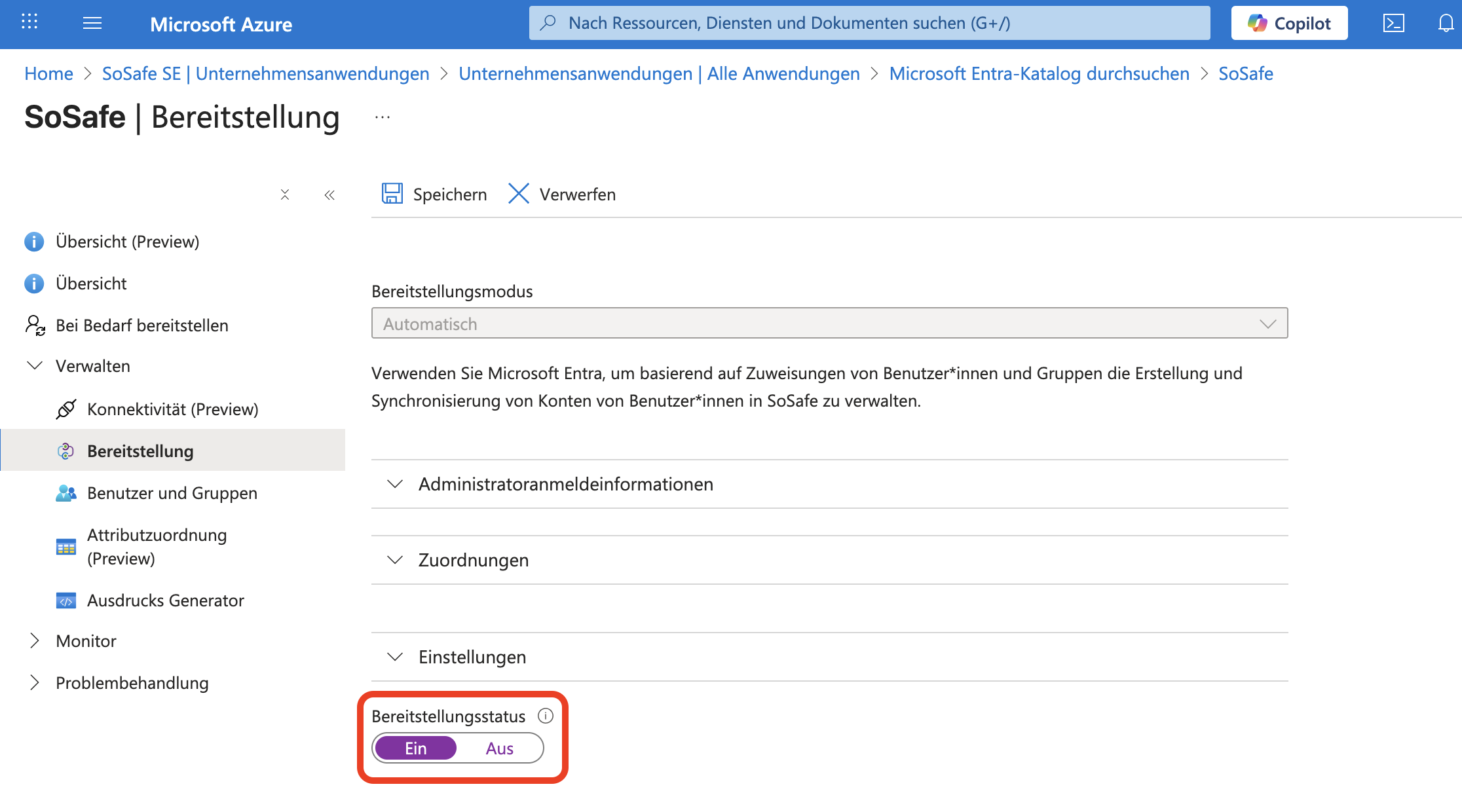

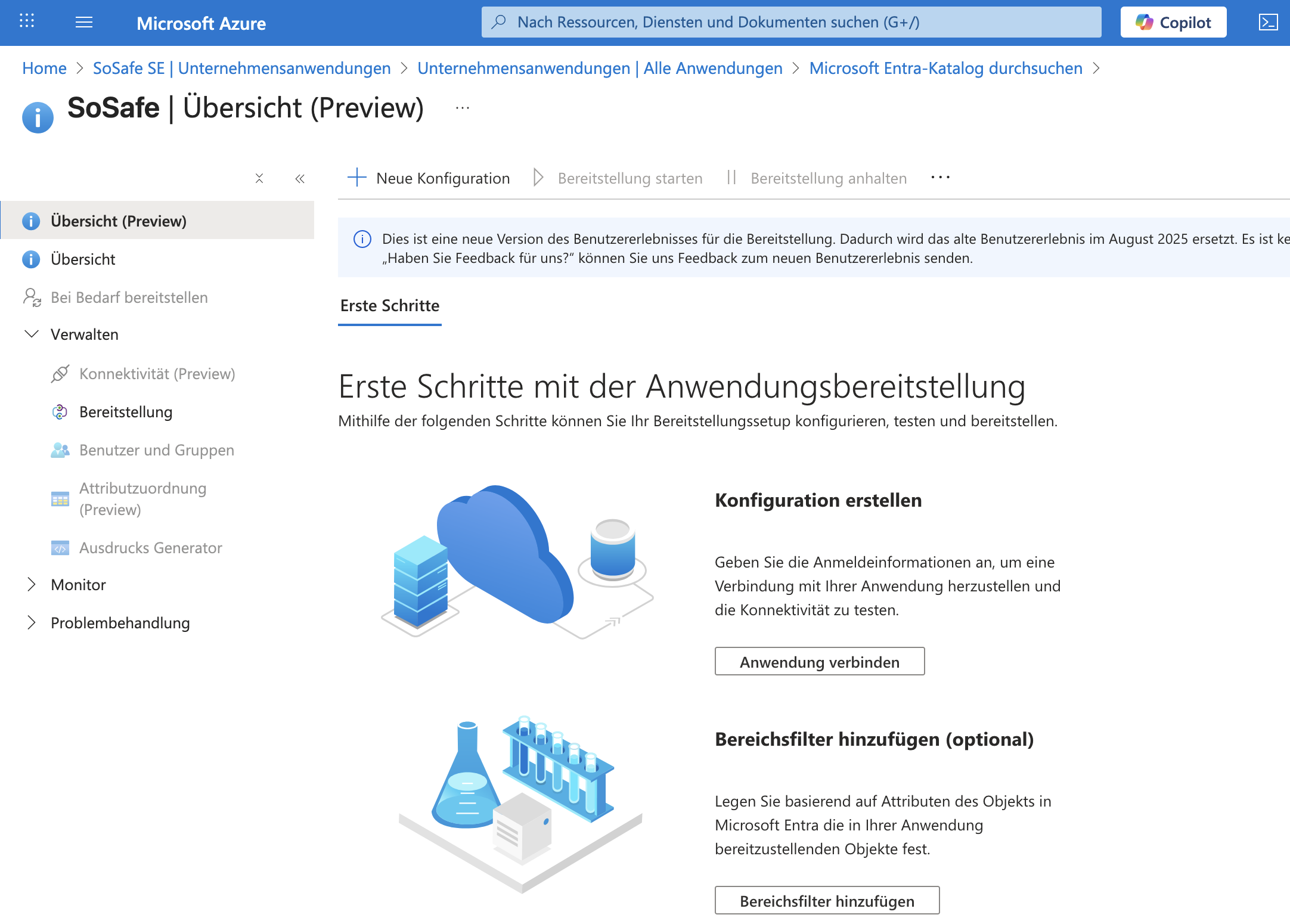

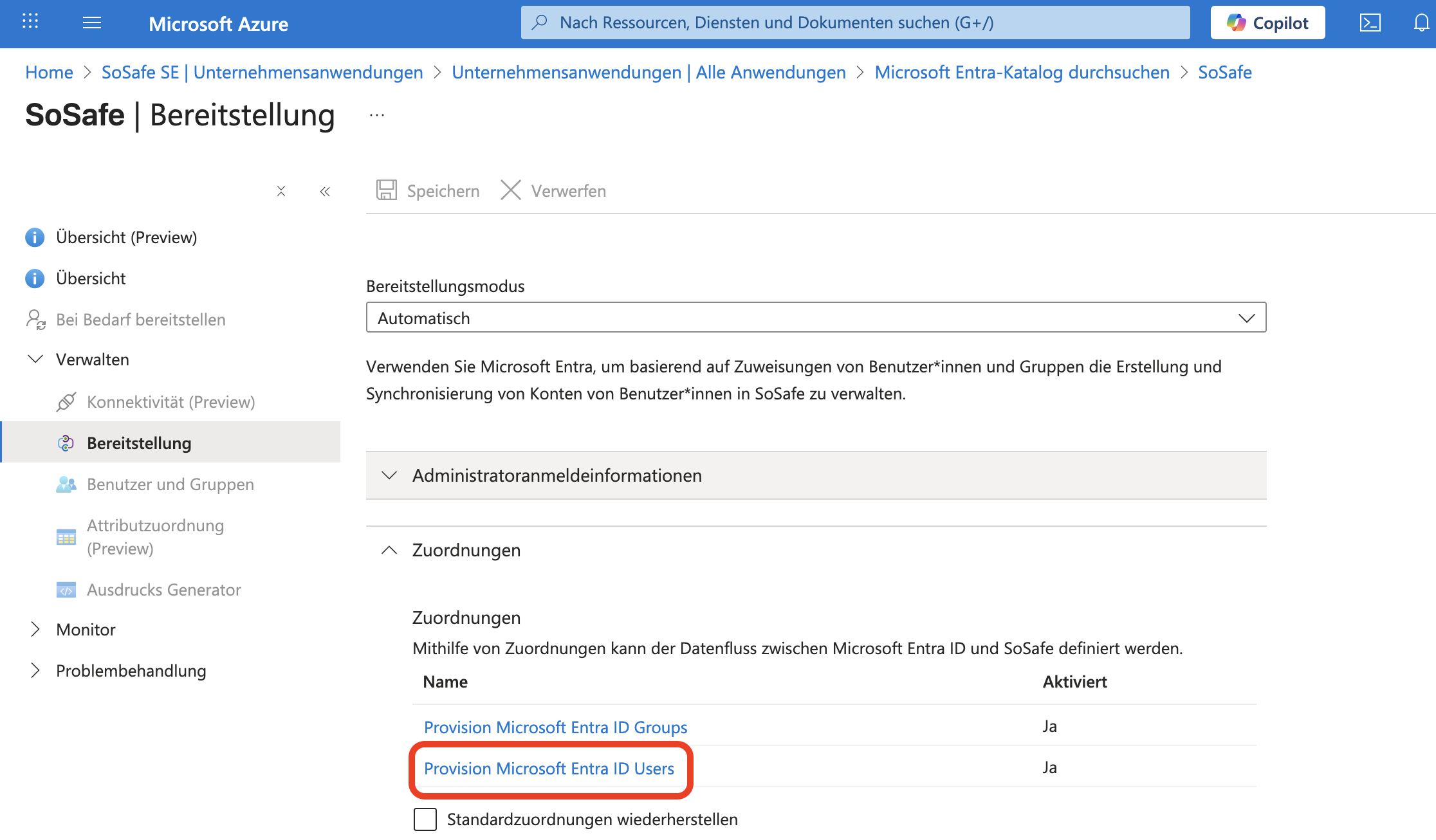

Schritt 3: Einrichten der Nutzerbereitstellung

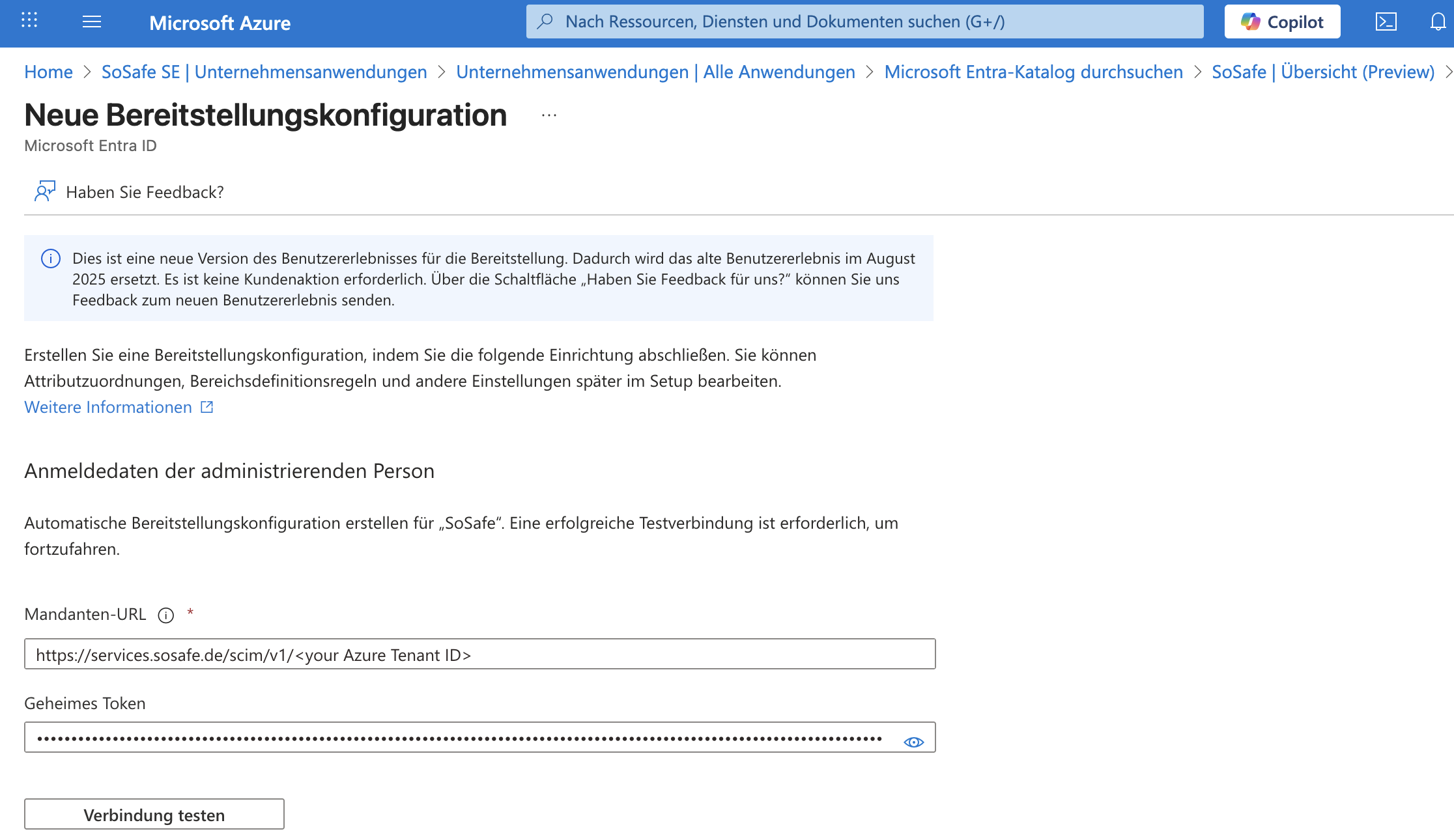

Wählen Sie die Registerkarte Bereitstellung, um zum entsprechenden Bereich zu gelangen. Klicken Sie anschließend auf Neue Konfiguration.

Die Mandanten-URL und den geheimen Token erhalten Sie von Ihrer/em Implementation Manager/in.

Tragen Sie die Mandanten-URL sowie den geheimen Token in die vorgesehenen Felder ein.

Klicken Sie auf Verbindung testen. Nach erfolgreicher Prüfung der Verbindung und Anzeige der Bestätigungsmeldung wählen Sie Erstellen, um fortzufahren.

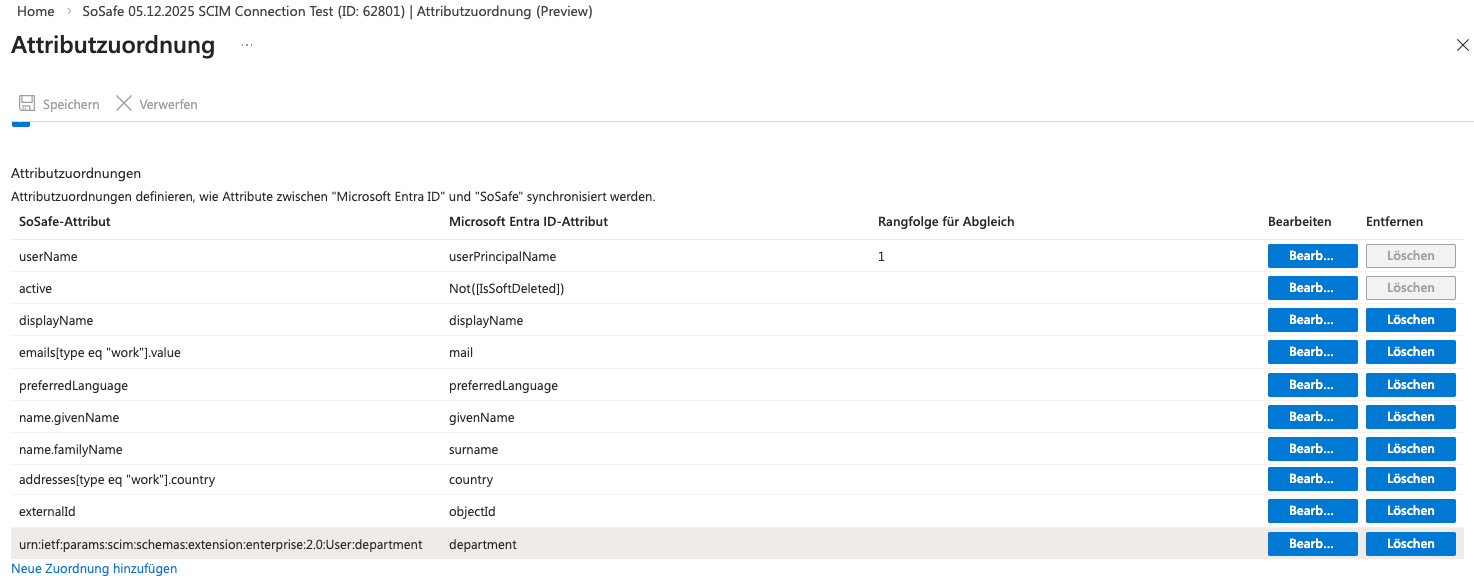

Schritt 4: Überprüfen der Attributzuordnung

Überprüfen Sie die Attributzuordnung von Usern.

Sie können bis auf die hier gezeigten Zuordnungen alle entfernen.

(statt Switch kann in Ihrer Version auch Not([IsSoftDeleted)] stehen)

Wir unterstützen den Austausch aller Attribute der Standardzuordnung sowie benutzerdefinierte Zuordnungen. Diese müssen in unserem Manager entsprechend eingetragen werden.

Wir nutzen allerdings aktiv nur die hier gezeigten Felder plus Akademischer Titel und Anrede/Geschlecht, die über benutzerdefinierte Felder übertragen werden können.

Bitte lassen Sie die Zielobjektaktionen (Erstellen, Aktualisieren, Löschen) aktiviert, dies stellt sicher, dass Sie im SoSafe Portal Änderungen vornehmen können.

Schritt 5: Starten der Bereitstellung

Sobald Sie die Bereitstellung starten, können Sie im Manager die Synchronisierung überprüfen.