Self-Service Phishing-Simulation

Read this article in: English

Die Einrichtung Ihrer ersten Phishing-Simulation ist einfacher als Sie wahrscheinlich denken! Sie können mit der folgenden Demo begleitet durch den Prozess gehen, wenn Sie dies wünschen. Danach folgt eine Anleitung in Textform, die Ihnen mehr Details und Kontext zu den einzelnen Schritten und Entscheidungen bietet. Am Ende des Artikels finden Sie außerdem ein Video, welches Sie in 5 Minuten durch den gesamten Prozess führt.

1. Ziel

Wenn Sie Ihre erste Phishing-Simulation einrichten, können Sie zunächst auswählen, welches Ziel sie zunächst verfolgen wollen. Dies beeinflusst die vorausgewählten Einstellungen für den restlichen Ablauf. Sie können diese Einstellungen jedoch alle noch selbst ändern.

Wir empfehlen für Ihre erste Simulation das Ziel das Risikolevel des Unternehmens messen. Dies erstellt mit den Standardeinstellungen eine 4-wöchtige Simulation, während der alle Mitarbeitenden pro Woche 1 simulierte Phishing-Mail erhalten. Das dient dazu, schnell eine Datengrundlage zum Security-Awareness-Level Ihrer Organisation zu schaffen. Über die Analytics können sie Einblicke in mögliche Awarenesslücken erhalten und diese z.b. mit nachfolgenden, gezielteren Simulationen adressieren. Hier besteht beispielsweise die Möglichkeit, bestimmte Nutzergruppen gezielt anzusprechen oder Templates zu wählen, die bei Ihren Mitarbeitenden besonders effektiv sind.

Das zweite Ziel, kontinuierliches Sicherheits-Awareness-Training, erstellt langfristige Awarenessmaßnahmen. Je nachdem, welches SoSafe-Paket sie haben, wird entweder eine Basic-Simulation über 1 Jahr mit 48 Templates (12 einfache, 24 mittlere, 12 schwere) erstellt, oder aber eine unbegrenzt laufende verhaltensbasierte Simulation. Letztere benötigt derzeit außerdem eine SCIM-Anbindung (siehe Nutzerprovisionierung). Wir emfehlen dieses Ziel als Folgemaßnahme nach Ihrer ersten Simulation.

Wenn Sie das Premium- oder Ultimate-Paket haben, wird sich die Simulation automatisch an das Verhalten der einzelnen Mitarbeitenden anpassen - ganz ohne manuellen Aufwand ihrerseits. So sparen Sie Zeit und genießen dennoch den Vorteil langfristiger, maßgeschneiderter Awarenessmaßnahmen.

So funktioniert die verhaltensbasierte Simulation:

Mitarbeitende, die simulierte Phishing-Mails melden, erhalten mit der Zeit schwierigere Mails - allerdings nicht mehr so häufig

So bleiben die Mitarbeitenden aktiviert und bauen über die Zeit ihre Phishing-Awareness deutlich aus

Kurzüberblick:

Führen Sie Ihre erste Simulation mit dem Ziel das Risikolevel des Unternehmens messen durch. Wählen Sie nach der abgeschlossenen Simulation als Folgemaßnahme kontinuierliches Sicherheits-Awareness-Training.

2. Zielgruppe

In diesem Schritt entscheiden Sie, welche Mitarbeitenden im Rahmen dieser Simulation simulierte Phishing-Mais erhalten sollen. Standardmäßig werden alle Nutzer hinzugefügt. Das bedeutet, dass auch neu zu Ihren Nutzerdaten hinzugefügte Mitarbeitende (entweder über Nutzerprovisionierung oder den manuellen Nutzerdatenupload) automatisch Teil der Simulation teilnehmen.

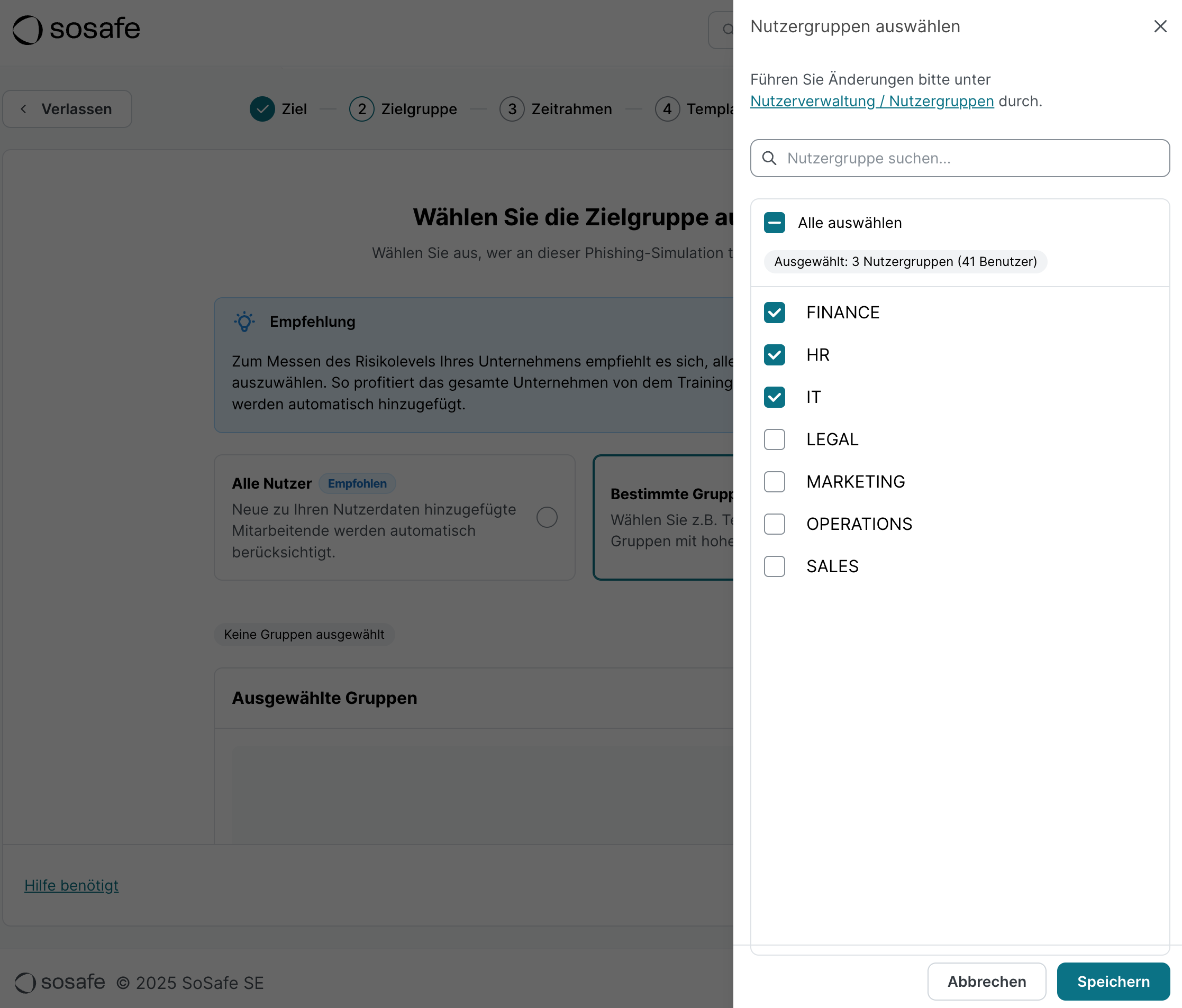

Mit der zweiten Option, bestimmte Gruppen, können Sie Simulationen erstellen, an der nur ausgewählte Nutzergruppen teilnehmen. So können Sie komplexere, gezielte Simulationen erstellen - oder aber Tests mit einer kleinen Nutzergruppe durchführen. Wählen Sie dazu Bestimmte Gruppen und Hinzufügen bzw. Bearbeiten aus. Ihnen wird auch angezeigt, wie viele Nutzer in den ausgewählten Gruppen sind.

3. Zeitrahmen

In diesem Schritt entscheiden Sie, wann Ihre Simulation starten sollen und wie lange sie andauern wird. Die Standardeinstellung basiert hier auf dem Ziel, das Sie im ersten Schritt ausgewählt haben. Wir empfehlen, sich zumindest grob an diesen Daten zu orientieren. Bitte beachten Sie, dass der Zeitrahmen und die Anzahl der Templates, die Sie im nächsten Schritt auswählen, gemeinsam bestimmen, wie viele simulierte Phishing-Mails die Mitarbeitenden im Rahmen der Simulation erhalten werden. Bei einer 4-wöchigen Simulation mit 4 Templates enthalten alle Teilnehmenden 1 simulierte Phishing-Mail pro Woche. Der Versand der E-Mails erfolgt dabei zu unterschiedlichen Zeiten, um möglichst realistische Angriffsszenarien zu simulieren.

Außerdem empfehlen wir, etwas Zeit vor dem Beginn der Simulation zu lassen. Einerseits müssen Sie sich noch um das Whitelisting kümmern, was etwas dauern kann. Andererseits können Sie diese Zeit nutzen, unternehmensintern das Thema Phishing-Simulation zu kommunizieren. Zu diesem Zweck finden Sie am Ende des Onboarding-Dashboards auch einen Link zu passendem Infomaterial.

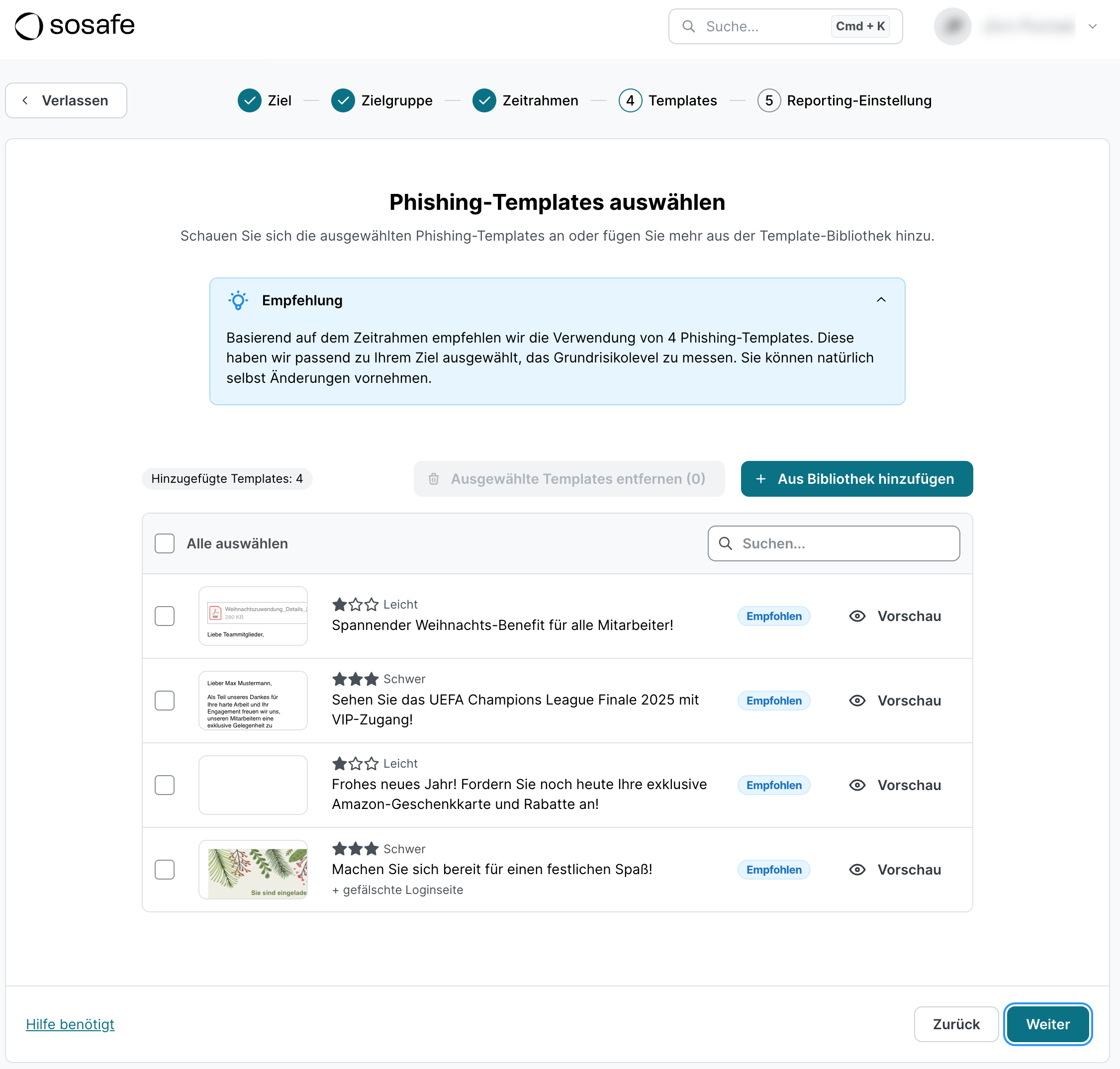

4. Templates

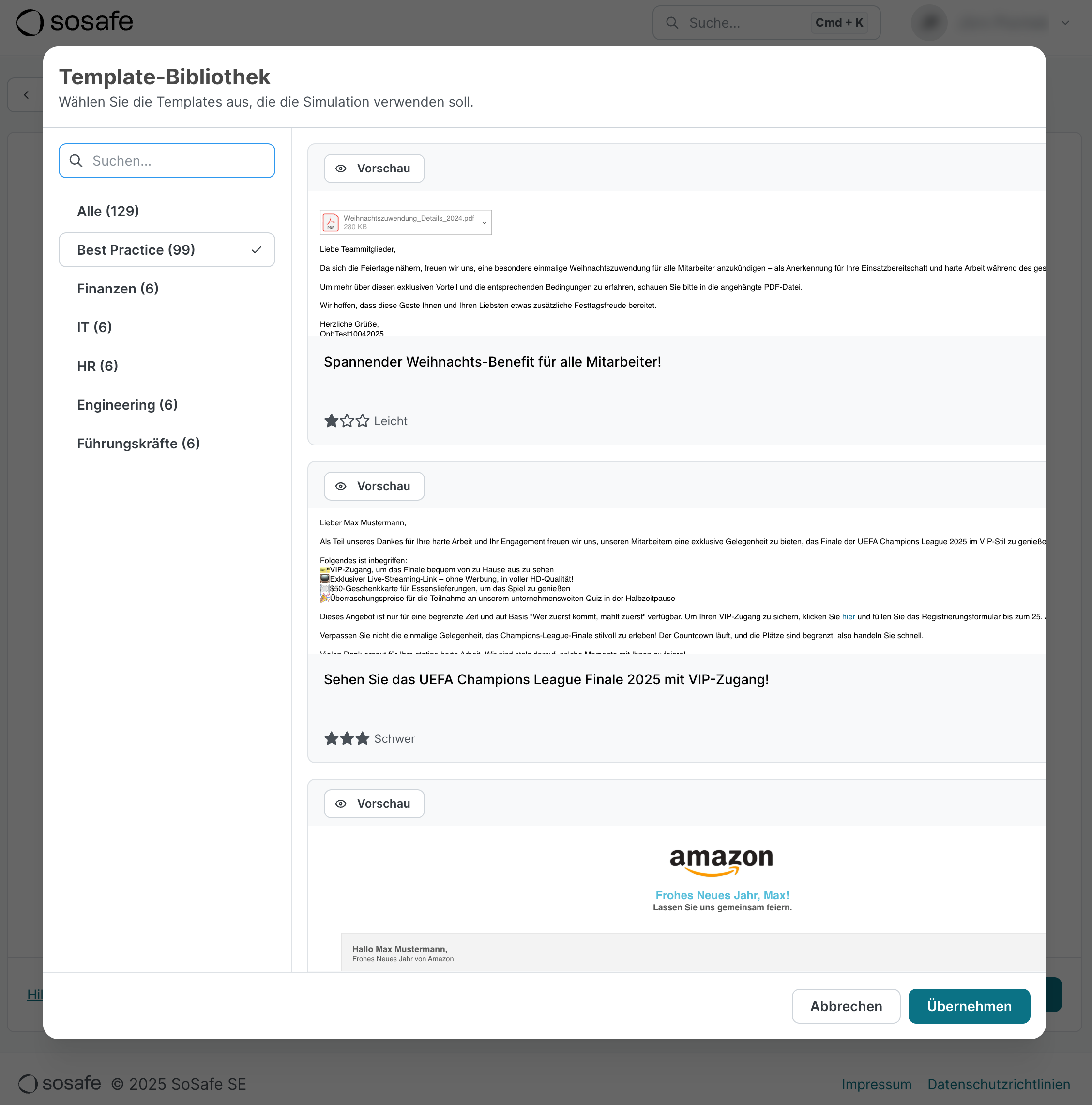

In diesem Schritt entscheiden Sie, welche Templates in dieser Simulation verwendet werden. Um Ihnen die Arbeit zu erleichtern, stellen wir eine kuratierte Vorauswahl zur Verfügung, die auf dem ausgewählten Ziel basiert und damit zu den Bedürfnissen und Prioritäten Ihrer Organisaiton passt. Sie können natürlich trotzdem einen Blick in die Templatebibliothek werfen und die Auswahl anpassen. Dies kann besonders dann hilfreich sein, wenn Sie eine Simulation für eine bestimmte Zielgruppe erstellen. So dürfte beispielsweise die Finanzabteilung empfänglicher für Templates sein, die zur täglichen Arbeit passen.

Wählen Sie Aus Bibliothek hinzufügen aus, um sich weitere Templates anzuschauen. Aktivieren Sie die Checkbox für die Templates, die Sie hinzufügen möchten und wählen Sie dann Übernehmen aus. Um Templates aus Ihrer Auswahl zu entfernen, deaktivieren Sie die entsprechenden Checkboxen und wählen Sie Ausgewählte Templates entfernen aus.

5. Reporting-Einstellung

In diesem Schritt müssen Sie eine Entscheidung darüber treffen, welche Daten Ihnen in den Analytics zur Verfügung stehen werden. Individuelles Reporting bietet Ihnen volle Informationen darüber, wie jeder einzelne Nutzer mit den simulierten Phishing-Mails interagiert. Anonymes Reporting begrenzt diese Daten indes auf die Nutzergruppenebene. So erhalten Sie weiterhin wichtige Einblicke in mögliche Awarenesslücken, wahren aber die Privatsphäre der individuellen Mitarbeitenden. Beachten Sie, dass diese Einstellung entsprechend Datenschutzimplikationen hat. Wichtig ist auch, dass Sie diese Einstellung nach dem Start der Simulation nicht mehr ändern können.

6. Zusammenfassung

Hier erhalten Sie einen kurzen Überblick über alle Entscheidungen, die Sie zuvor getroffen haben. Außerdem können Sie Ihrer Simulation einen Namen geben. Dies kann die Orientierung erleichtern, falls Sie später mehrere gezielte Simulationen erstellen.

7. Video

Damit Phishing-Simulationen erfolgreich durchgeführt werden können, müssen Sie im nächsten Schritt das sogenannte Whitelisting durchführen. E-Mail-Gateways und Firewalls blockieren häufig simulierte Phishing-Mails, da diese echten Angriffen stark ähneln. Dies kann dafür sorgen, dass die Awarenessmaßnahmen nicht bei Ihren Mitarbeitenden ankommen. Unsere Empfehlung ist es, das Whitelisting zeitnah anzugehen, da dafür in der Regel die IT-Abteilung involviert werden muss.